基于可逆网络的品牌瓷砖图像防伪水印算法

张天助 曹明

景德镇陶瓷大学 机械电子工程学院 江西景德镇 333403

1 背景

传统品牌瓷砖保护大多以序列作为秘密信息隐藏在瓷砖图像中,例如 LSB(最低有效位)算法 [2]。LSB 通过修改像素的最低有效位来嵌入秘密信息。但该算法隐写容量小,而图像信息量一般比较大,大容量隐藏会出现纹理复制和色彩失真,影响隐写图像的视觉效果,使得容易被察觉出嵌入秘密信息;在变换域进行图像压缩(如 JPEG)隐写时容易导致信息丢失,降低隐写的安全性 [3]。随后出现基于编码器和解码器的方法,该方法在抗攻击方面具有良好的鲁棒性,但在隐写容量方面表现不够突出 [4]。随着深度学习在图像隐藏领域的应用,Deng 等人提出了更为先进的 HiNet 可逆网络,该网络可用于图像隐藏任务且具有隐写容量大等优点,但是由于瓷砖图像的独特性,该可逆网络对瓷砖图像作为封面图像进行图像隐藏的效果没有达到 Deng 等人所测试的理想的效果。为了提升网络对瓷砖图像隐写的性能,本文提出一种改进的方法,在 HiNet可逆网络中融入 ECA-Net[5] 和 SE-Net[6] 以提升陶瓷图片嵌入 logo 图片后的隐写图像质量以及提取后的揭示图像质量,加强陶瓷图片的安全性。为了达到更好的隐藏效果,本文使用的陶瓷图像数据集为 DS-1000,是完全自主制作的更加贴合瓷砖图像隐写场景的数据集。通过对比实验分析验证,本文使用的方法相比于 LSB、HIS 以及 HiNet 网络在 PSNR、SSIM、对于将 logo 图像隐藏在瓷砖图像中这一任务所达到的效果更佳。

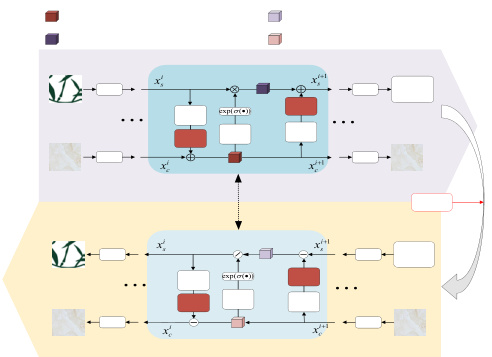

2 总体框架

本文的总体框架如图 2 所示,可逆块中的稠密网络外融入ECA-Net 和 SE-Net。以此提升瓷砖图像被嵌入 logo 图像后的图像以及揭示图像的质量。本文将封面图象、秘密图像、隐写图像、揭示图像分别经过离散小波变换(DWT)的封面图象在第 i 个可逆块中的处理,在嵌入过程中,瓷砖图像(封面图象)和品牌 logo 图像(秘密图像)首先通过离散小波变换(DWT)变换到频域,然后送入 N 个可逆块,最后通过离散小波逆变换(IWT)将对应于瓷砖图像的输出进一步变换到空间域,得到嵌入了 logo 信息的瓷砖图像(隐写图像)。在实际的应用中,图像必然会受到不同的攻击,为了还原真实的数字通信噪声攻击,本文在揭示之前对隐写图像加入噪声攻击,在反向揭示过程中,隐写图像和辅助变量 z 经过 DWT 变换和一系列揭示块,恢复出品牌 logo 图像(揭示图像)。经过整个过程,可以完成对瓷砖图像的 logo 信息的隐藏,以及对隐写图像中嵌入的 logo 图像进行提取,从而达到对瓷砖图像的溯源,本文研究的是未加攻击的情形。

图1 品牌瓷砖图像防伪保护框架

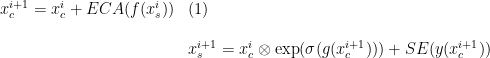

如图 1 所示,这是可逆网络单个的前向隐藏和反向揭示模块,输出 Xci+1 和 Xsi+1 被公式化如下:

通过最后一个可逆块,前向过程的隐藏基本上完成,输出的 ,xsi+1 再经过 IWT 得到隐写图像 Xh 和损失信息 R 。对于反向揭示过程,辅助变量 Z 和隐写图像 Xh 通过 DWT 输入到可逆网络中,进行揭示过程。在第i 个可逆块中的公式表达如下:

,xsi+1 再经过 IWT 得到隐写图像 Xh 和损失信息 R 。对于反向揭示过程,辅助变量 Z 和隐写图像 Xh 通过 DWT 输入到可逆网络中,进行揭示过程。在第i 个可逆块中的公式表达如下:

在反向揭示过程中,通过最后一个揭示块后,辅助变量 Z 对应的输出通过IWT 后得到所需要的揭示图像,也就是 logo 图像。

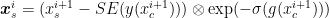

3 对比实验

对比实验为现有的 LSB 和 HiNet 方法进行对比,实验均使用相同的训练集和测试集,在同一台设备上进行训练。测试时所有方法都使用的同一个测试数据集,240 张分辨率为 448×448 的图像。分别在不加攻击、加 gaussian10 噪声攻击和加 JPEG Q=10 攻击的条件下进行测试。比较四种方法的平均PSNR、平均SSIM、视觉效果,数据对比结果如表四所示,可见本文瓷砖版防伪水印算法在 PSNR和SSIM 方面均领先现有方法。

表 1 与 LSB、HiNet 以及 iSCMIS 三种方法的测试数据对比

3 总结

针对传统品牌瓷砖保护防伪框架存在嵌入容量低、参数量大等问题,基于可逆网络嵌入  和

和  构建品牌瓷砖防伪水印算法框架,解决了容量低参数量过大的问题,通过实验分析,相比于传统算法,本文设计的算法对品牌瓷砖水印图像、解码后品牌Logo 图像的 PSNR 及 SSIM 均有提升,以此说明该算法框架可为品牌瓷砖防伪提供参考,同时后续将考虑加入攻击以测试其鲁棒性。

构建品牌瓷砖防伪水印算法框架,解决了容量低参数量过大的问题,通过实验分析,相比于传统算法,本文设计的算法对品牌瓷砖水印图像、解码后品牌Logo 图像的 PSNR 及 SSIM 均有提升,以此说明该算法框架可为品牌瓷砖防伪提供参考,同时后续将考虑加入攻击以测试其鲁棒性。

参考文献

[1] Deng Y, Chen Y, Wang H, et al. HiNet: Deep Image Hiding by Invertible Network[C]//Proceedings of the IEEE/ CVF International Conference on Computer Vision. 2021: 4733-4742.

[2] Provos N, Honeyman P. Hide and seek: An introduction to steganography[J]. IEEE security & privacy, 2003, 1(3): 32-44.

[3] Fridrich J, Goljan M, Du R. Detecting LSB steganography in color, and gray-scale images[J]. IEEE multimedia, 2001, 8(4): 22-28.

[4] Baluja S. Hiding images in plain sight: Deep steganography[C]//Advances in Neural Information Processing Systems. 2017: 2069-2079.

[5] Wang Q, Wu B, Zhu P, et al. ECA-Net: Efficient channel attention for deep convolutional neural networks[C]//Proceedings of the IEEE/CVF conference on computer vision and pattern recognition. 2020: 11534- 11542.

[6] Hu J, Shen L, Sun G. Squeeze-and-excitation networks[C]//Proceedings of the IEEE conference on computer vision and pattern recognition. 2018: 7132-7141.

基金项目:江西省教育厅科学技术研究项目资助 ( 项目编号:GJJ2201057)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)