移动 App 安全漏洞检测与防护技术研究

田帅涛

上海肯特仪表股份有限公司

引言:移动 App 在数量高速增长的同时,安全隐患也如影随形。恶意软件入侵、网络攻击频发,用户隐私和财产安全遭受严重威胁。在此背景下,应深入研究移动 App安全漏洞检测与防护技术,剖析安全漏洞根源,设计科学有效的检测与防护方案,并探索相关技术的实际应用,为保障移动 App 安全、守护用户权益筑牢坚实防线。

1 移动 App 安全漏洞分析

在智能时代,移动 App 已深度融入日常生活,安全风险也伴随而来。中国电信安全公司联合行业机构,依托“隐私哨兵”产品能力,发布《2024 年全国移动应用安全观测报告》,报告对 476 万款安卓 App、319 万款 iOSApp 开展监测。数据显示,2024年全国安卓 App 总量为 476 万款,iOSApp 达 319 万款,微信小程序与公众号总数突破 988 万。其中, 76.2% 的安卓 App 存在高危漏洞,“Janus 漏洞”“截屏攻击风险”占比领先。检测结果表明, 23.5% 的 App 存在违规收集个人信息的情况, 7.9% 存在超范围收集问题。更隐蔽的风险是, 62.4% 的 App 会监听通话状态, 28.4% 在后台追踪用户定位[1]。由此看来,伴随着移动 App 的数量激增,安全漏洞反而成为“标配”。从原理上来看,移动 App 安全漏洞源于开发过程中输入验证、数据保护、权限控制等环节的缺陷。代码层面,未过滤用户输入可能导致 SQL 注入或 XSS 攻击;数据安全方面,明文存储敏感信息或未严格校验 HTTPS 证书易被中间人攻击窃取。权限管理缺陷表现为超范围申请权限或动态权限机制缺失。

2 移动 App 安全漏洞检测与防护方案设计

2.1 数据同步处理

数据同步机制的可靠性直接影响分布式系统的数据一致性,本方案采用混合同步策略,结合实时同步(Raft 算法)与异步批量同步(基于时间窗口的批量处理)实现高效数据同步。在实时同步场景,利用 Raft 算法的日志复制机制保证强一致性,算法将节点状态分为领导者(Leader)、跟随者(Follower)和候选者(Candidate),借助心跳机制维持 Leader 节点活性[2]。具体同步流程如下:

选举阶段:Follower 节点在超时未收到心跳后转为 Candidate,发起选举请求,获得超过半数节点投票则成为新 Leader;

日志复制:Leader 接收客户端请求后,将日志条目追加到本地日志,借助AppendEntries RPC 渠道,发送给 Follower;

提交确认:当 Leader 收到半数以上 Follower 的日志复制成功响应时,提交日志并通知所有节点应用日志。

2.2 身份验证

身份验证模块采用多因素认证架构,融合静态认证(用户名/密码)、动态认证(TOTP 时间令牌)和生物特征认证(指纹/人脸),构建三级认证体系。核心认证流程如下:

第一级认证:验证用户名/密码,采用 bcrypt 哈希算法进行密码存储,哈希值生成公式为:

H(p)  bcrypt(p,salt, cos t)

bcrypt(p,salt, cos t)

其中 p 为原始密码,salt 为随机盐值(128 位),cost 为计算复杂度因子(建议值12);

第二级认证:基于 TOTP 算法生成动态令牌,令牌生成公式为:

UnixTime token O= HMAC -SHA -1(K,truncate 30

其中,K 为共享密钥(160 位),UnixTime 为当前时间戳,每 30 秒更新一次;第三级认证:生物特征认证采用局部二进制模式(LBP)提取特征,借助支持向量机(SVM)匹配生物特征,误识率(FAR)控制在 0.01% 以下。

在实际应用中,对于金融类 App 采用三级认证全流程,非敏感应用可省略生物特征认证,但必须包含动态令牌验证。认证系统设计需满足 NIST SP 800-63B 标准,密码复杂度要求至少 8 位字符,包含大小写字母、数字和特殊符号,且每 90 天强制更新。

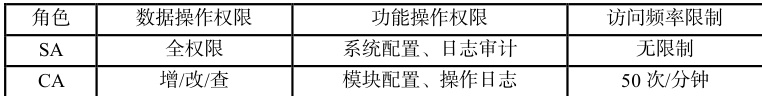

2.3 授权管理

授权管理采用基于角色的访问控制(RBAC)模型,实现细粒度权限管理。RBAC模型定义三元组(R,P,S),其中 R 为角色集合,P 为权限集合,S 为角色[3]。角色层次结构分为 4 级:超级管理员(SA)、系统管理员(CA)、普通用户(GU)、访客(GV),权限继承关系满足 SA⊃CA⊃GU⊃GV 。典型权限分配见表 1:

表 1 权限分配表

2.4 数据更新与回滚机制

数据更新模块采用事务性处理保证 ACID 特性,基于乐观锁(版本号控制)和悲观锁(数据库行锁)实现并发控制。版本号生成规则为:

Version O= AppID 106 + Timestamp(s) ×103 + SequenceID (3)

其中, AppID 为应用唯一标识(4 位),Timestamp 为 Unix 时间戳(秒级),SequenceID 为单秒内操作序列号(3 位),确保版本号全局唯一。

回滚机制设计需满足等幂性要求,即同一操作多次执行结果一致,利用在请求中添加唯一事务 ID(UUID)实现操作去重。数据更新日志采用区块链存证技术,每个更新操作生成包含时间戳、操作主体、数据哈希的区块,链接到区块链中,确保操作可追溯且不可篡改。具体恢复策略如下:

(1)实时回滚:针对未提交事务,利用数据库事务回滚日志(Undo Log)直接撤销操作,回滚时间同操作复杂度成正比,平均回滚速度 100 条/ms;

(2)版本回滚:基于版本控制系统,存储最近 100 个历史版本,借助版本号索引快速定位目标状态,恢复时间公式为:

Trollback=Tdiff+Tio

其中 Tdiff 为差异计算时间, Tio 为数据读写时间,实测 1GB 数据回滚时间 ≤30s

(3)灾备回滚:利用异地备份存储,采用增量备份策略,备份窗口设置为每日2:00—4:00,恢复点目标(RPO) ≤2h ,恢复时间目标(RTO) ≤1h 。

3 移动 App 安全漏洞检测与防护技术应用

3.1 建立消息队列和分布式锁机制

在高并发场景实现方面,消息队列选用 Kafka 3.4.0 版本,配置3 个分区、副本因子 2,消息持久化存储 7 天;分布式锁采用 Redisson 3.17.0,基于 Redis 单节点实现,锁等待超时时间 30s ,锁自动续期时间 15s,实测 10 万级并发下单场景时,锁竞争延迟控制在 8ms 以内,消息处理吞吐量达 45000TPS 。在数据一致性保障方面,借助 Kafka事务机制保证“生产-消费-数据库更新”的原子性,事务超时时间 10min ,配合分布式锁防止重复消费,实现最终一致性误差 ≤0.01% 。

3.2 建立加密存储和动态更新机制

建立加密存储、动态更新机制可保障敏感数据安全并实现密钥的高效管理。敏感数据加密方面,存储层采用 AES-256-GCM 算法加密,密钥利用 SafeNet Luna SA 7000型号的 HSM 设备生成,密钥更新周期为 7 天,虽然加密后数据存储开销增加 18% ,但破解所需计算量达 2256 次,远超现有算力[4]。动态密钥管理上,密钥版本号遵循V=M.N.P 的语义化规则(M 为主版本,N 为次版本,P 为修订号),其更新流程为:客户端利用 HTTP 头字段 X-Key-Version 检测到密钥版本不一致后,服务端会返回新密钥加密的 AES 会话密钥,客户端完成密钥替换,且旧密钥在 3 个更新周期后失效。

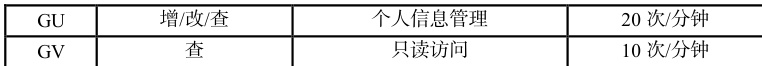

3.3 提高系统兼容性

当前市场上移动 App 主要为 Android、iOS 版本,为确保以上方案避免因兼容性问题导致安全防护机制失效,需提升方案兼容性。在多平台适配方面,可采用设备碎片化处理策略,具体参数如表 2 所示:

表 2 设备兼容性技术参数

结论:综上所述,本文以漏洞分类量化分析、多维度方案设计与工程化技术应用为基础,形成覆盖“检测-防护-响应”的完整闭环。该方案可有效提升安全性能:数据泄漏风险降低,认证攻击成功率提升,漏洞检测覆盖率也随之提升。未来研究可结合AI 算法优化漏洞检测模型,探索基于联邦学习的跨平台安全防护机制,为移动 App 安全提供更智能的解决方案。

参考文献:

[1]严文昊,王宏岩,董蓓,等.移动 APP 多核架构安全漏洞并行检测[J].计算机技术与发展,2025,35(2):79-85.

[2]朱家巡,王胜.物联网设备漏洞检测技术及安全防范措施[J].学园,2024,17(32):86-89.

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)