信息安全:挑战、技术与未来展望

杨翔宇

武警警官学院 610213

第一部分:信息安全的核心威胁分析

1.1 网络攻击形式多样化

1.1.1 勒索软件(Ransomware)的产业化升级

攻击规模:2022 年全球勒索软件攻击频率同比增长 27% (SonicWall 数据),平均赎金要求达 170万美元(Sophos 报告)。技术演化:双重勒索模式:攻击者不仅加密数据,还威胁公开敏感信息(如2022 年 MOVEit 漏洞导致英国航空、BBC 等机构数据泄露)。RaaS(勒索软件即服务):黑市平台(如 REvil)提供“一站式”攻击工具,降低黑客技术门槛。典型案例:2022 年哥斯达黎加政府遭 Conti组织攻击,全国医疗、税务系统瘫痪,被迫宣布进入国家紧急状态。2022 年美国医疗连锁企业 CHS因勒索软件攻击导致 150 家医院诊疗中断,直接损失超 1 亿美元。

1.1.2 高级持续性威胁(APT)攻击的精准化

目标选择:聚焦政府机构(如 2022 年中国西北工业大学遭美国 NSA TAO 组织钓鱼攻击)、能源企业(如 2022 年乌克兰电网攻击)。技术手段:利用 0day 漏洞(如 2022 年微软 Exchange Server 漏洞 CVE-2022-22297)、供应链污染(如 Node.js 恶意包植入事件)。俄罗斯 APT29(Cozy Bear):针对 COVID-19 疫苗研究的网络间谍活动。朝鲜 Lazarus 集团:通过伪造加密货币交易所实施供应链攻击,窃取超 10 亿美元资产。

1.1.2 供应链攻击的连锁反应

攻击模式分析:上游渗透:攻击代码库(如 2022 年 PyPI 恶意包感染超 20 万开发者)、硬件固件(如 SolarWinds 事件后续调查揭示 Sunburst 后门)。下游扩散:单次攻击可影响数千家企业(如 2021年 Kaseya 供应链攻击波及全球 1500 家企业)。防御难点:信任传递风险:第二方供应商的安全合规性难以实时监控(如 2022 年 Okta 身份管理平台被入侵导致 Cloudflare 等客户受影响)。检测滞后性:恶意代码潜伏期可达数月(Log4j 漏洞从植入到发现间隔超 2 年)。

1.2 数据泄露的常态化风险

1.2.1 内部威胁与人为失误

数据统计:根据 Verizon《2022 年数据泄露调查报告》,74%的数据泄露涉及人为因素,其中内部人员故意泄露占比 22%00 。弱密码或默认配置导致的安全事件占所有泄露事件的 49%0ering 。典型案例:022年 Twitter(现 X)源代码泄露:员工在 GitHub 上传公司代码库,暴露 API 密钥等敏感信息。2022 年Uber 内部系统遭入侵:黑客通过社工手段获取员工凭证,窃取 5700 万用户数据。

1.2.2 云环境下的数据暴露

风险成因:配置错误:AWS S2 存储桶权限设置不当(如 2022 年美国国防部 2TB 军事数据泄露)。第二方服务漏洞:2022 年 LastPass 密码管理器遭入侵,因员工家用电脑被植入恶意软件。经济影响:企业因云数据泄露的平均修复成本达 480 万美元(IBM《2022 年数据泄露成本报告》)。

1.2.2 隐私数据滥用与二次贩卖

黑色产业链分析:暗网数据交易市场中,单条医疗记录售价高达 1000 美元(高于信用卡信息的 5美元)。2022 年上海警方破获“暗影数据”团伙,查获 20 亿条公民个人信息,涉及精准营销与诈骗。法律追责困境:欧盟 GDPR 实施以来,累计罚款超 40 亿欧元,但跨国数据流转的管辖权争议仍存(如Meta 因数据跨大西洋传输被罚 12 亿美元)。

1.2 新兴技术的双刃剑效应

1.2.1 人工智能滥用的新型威胁

攻击场景:深度伪造(Deepfake):2022 年香港某企业财务人员被 AI 仿声诈骗转账 2 亿港元。自动化攻击:AI 生成钓鱼邮件成功率提升 40% (Darktrace 研究),绕过传统语义检测。

伦理争议:生成式 AI(如 GPT-4)可能被用于制造虚假新闻、自动化社会工程攻击。

1.2.2 量子计算对加密体系的颠覆

技术威胁时间表:谷歌预测 2020 年量子计算机可能破解 2048 位 RSA 加密。金融业先行应对:摩根大通启动“量子密钥分发”(QKD)网络测试。

防御准备:NIST 后量子密码标准化进程加速,计划 2024 年完成 CRYSTALS-Kyber 等算法的最终部署指南。

第二部分:信息安全的综合治理策略

2.1 技术层面的协同防御体系

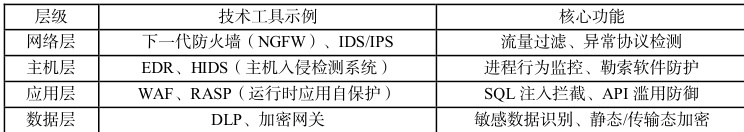

2.1.1 纵深防御(Defense-in-Depth)的模块化构建

分层防护架构

联动机制:

SOAR(安全编排自动化响应):当 EDR 检测到恶意进程时,自动触发防火墙阻断相关 IP,并隔离受感染主机(平均响应时间从小时级降至分钟级 ) 。案例:美国银行(BoA)通过部署 Splunk Phantom平台,实现跨 22 类安全系统的自动化剧本,误报处理效率提升 85%

2.1.2 威胁情报的共享与应用

情报类型:战术情报:攻击者 IP、域名、哈希指纹(如 MISP 平台共享指标)。战略情报:APT组织 TTPs(战术、技术与程序),映射 MITRE ATT&CK 框架。共享模式:行业 ISAC(信息共享与分析中心):美国 FS-ISAC(金融业)日均处理 5000 条威胁指标。中国 CNCERT:2022 年发布《勒索软件防范指南》,联动 40 家央企建立威胁情报池。

技术实现:STIX/TAXII 标准化协议:支持跨平台情报交换,缩短威胁响应周期 40% (IBM X-Force数据)。

2.2 管理体系的标准化与创新

2.2.1 国际标准落地实践

ISO 27001 实施要点:风险评估:采用 OCTAVE 方法量化资产价值(如客户数据库=5 分,员工考勤记录=2 分)。控制措施:针对 A.12.6.1 条款(技术漏洞管理),要求每周扫描漏洞并 72 小时内修复高危项。行业适配案例:医疗行业:HIPAA 安全规则要求加密所有 ePHI(电子健康信息),并保留 6 年审计日志。制造业:IEC 62442 标准规定工控网络隔离区至少设置二层防火墙。

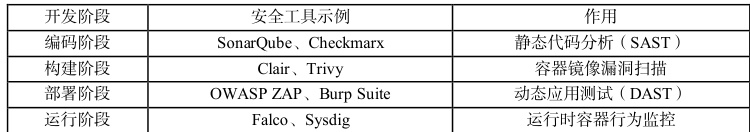

2.2.2 DevSecOps 的敏捷安全实践

工具链集成

效能提升:微软 Azure DevOps 集成安全工具链后,高危漏洞发现时间从发布后 15 天缩短至编码阶段 2 小时。中国工商银行 DevSecOps 平台“磐睿”实现安全左移,年度漏洞修复成本降低 2.2 亿元。

2.2.3 第二方风险管理(TPRM)

评估框架:问卷审计:采用 CSA STAR 问卷评估云服务商安全水平。渗透测试:强制要求供应商每年通过 PCI DSS 合规性测试。技术支撑:BitSight、SecurityScorecard 平台实时监控供应商安全评级,低于 B 级自动触发合同终止条款。

2.3 法律与伦理框架的全球协同

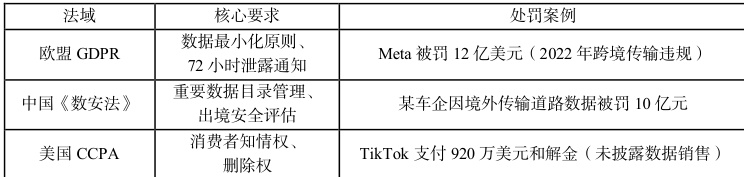

2.2.1 立法实践对比研究

数据主权与跨境流动

立法趋势:巴西 LGPD、印度 DPDPA 等新兴法案加速出台,全球 82% 的国家已实施数据保护法(UNCTAD 统计)。

2.2.2 人工智能伦理治理

风险管控机制:透明性:欧盟《AI 法案》要求高风险 AI 系统提供决策逻辑可解释性报告。公平性:IBM AI Fairness 260 工具包检测算法偏见(如招聘 AI 中的性别歧视)。行业自律:谷歌发布《AI原则》,禁止将 AI 用于大规模监控与武器开发。中国《生成式 AI 服务管理暂行办法》要求深度合成内容添加显著标识。

结论与展望

信息安全的复杂性与动态性在数字化浪潮中持续升级。本文研究表明,当前安全威胁已从单一技术漏洞演变为技术、管理、人性的复合博弈,而防御体系需以“主动免疫”为核心,构建技术防御(如后量子密码与零信任架构)、管理流程(如 DevSecOps 与威胁情报共享)及法律伦理(如跨境数据治理与 AI 伦理规范)三位一体的协同机制。面向未来,量子计算、生成式 AI 与元宇宙等技术的普及将重塑安全边界:一方面,量子安全通信、自适应威胁检测等创新技术有望提升防御精度;另一方面,深度伪造、自动化攻击工具与物联网僵尸网络的泛滥将加剧攻防不对称性。在此背景下,全球协作成为破局关键——通过建立跨国威胁情报联盟、统一关键基础设施防护标准、完善网络犯罪跨境追责机制,人类方能在数字文明时代实现发展与安全的平衡。信息安全不再仅是技术命题,更是关乎数字主权与人类命运的共同挑战,唯有持续创新、开放协作、坚守伦理,方能筑牢数字世界的“安全基座”。

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)