一种基于物联网的围栏入侵监控管理系统

钱澜

上海吉鼎网络科技有限公司 上海 200021

0引言

物联网技术的发展为园区、安全管理带来了革命性的变化。通过将传感器、通信技术和数据分析相结合,物联网系统能够实现对建筑周围的实时监控、数据分析和智能决策支持,从而提高管理效率,确保居住、办公环境的可持续监测和安全环境的保护。本文研究一种基于物联网的围栏入侵监控管管理系统旨在通过部署各种传感器来收集围栏的物理接触、电磁感应或异动信号等关键数据,并通过无线网络将这些数据传输到中央处理单元。通过数据分析算法和机器学习模型被用来处理和分析收集到的数据,以便及时发现潜在的安全问题,如围栏破损、围栏周围环境异动、人员接触、人员徘徊等。另外系统还可以扩展集成地理信息系统和遥感技术,为管理人员提供直观的建筑周围地理空间信息,帮助管理人员更好地理解建筑围栏的当前状态和长期趋势。通过智能报警机制和自动化响应系统,管理人员能够迅速采取行动,应对各种紧急情况,从而最大限度地减少因外来异常入侵导致的安全问题。

1研究背景和目的

围栏入侵安全管理系统是保障区域安全的关键,能实时监测围栏状态,一旦有人或物入侵,立即发出警报。可有效防止非法入侵、盗窃等行为,保护人员、财产及重要设施安全,降低风险,提升安全管理效率,是构建安全防线的有力支撑。因此,建设一套围栏入侵检测系统,为建筑赋予智能检测、维护建筑人员和财产的安全成为未来建筑发展的必要条件。物联网技术结合大数据分析技术的发展为解决这一问题提供了新的途径。物联网通过连接大量的传感器和设备,实现数据的实时收集和远程监控,从而使得对建筑环境的安全管理变得更加智能化和精细化。基于物联网的园区周边安全管理系统能够实时监测建筑周围人员情况、围栏破损条件等关键指标,及时发现和预警潜在的环境风险,为决策者提供科学依据,从而采取有效的管理措施。通过实时监控和数据分析,系统还可以及时发现和处理围栏周围的异常人员聚集问题,减少可能出现的建筑安全破坏行为。

2系统架构设计

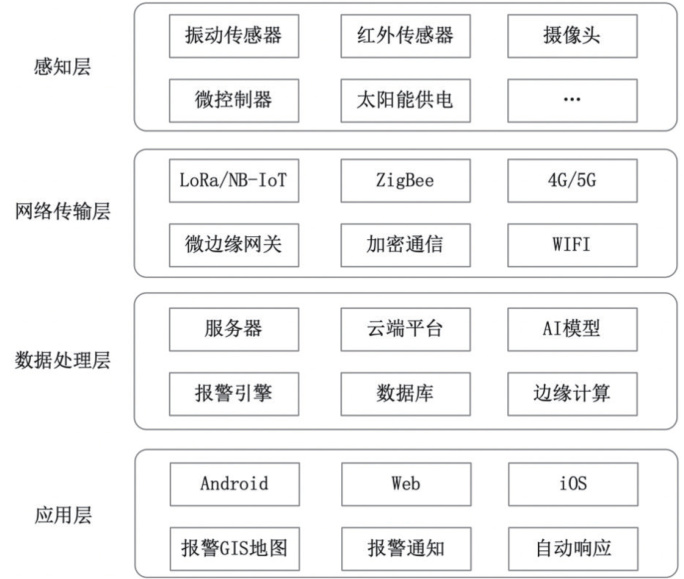

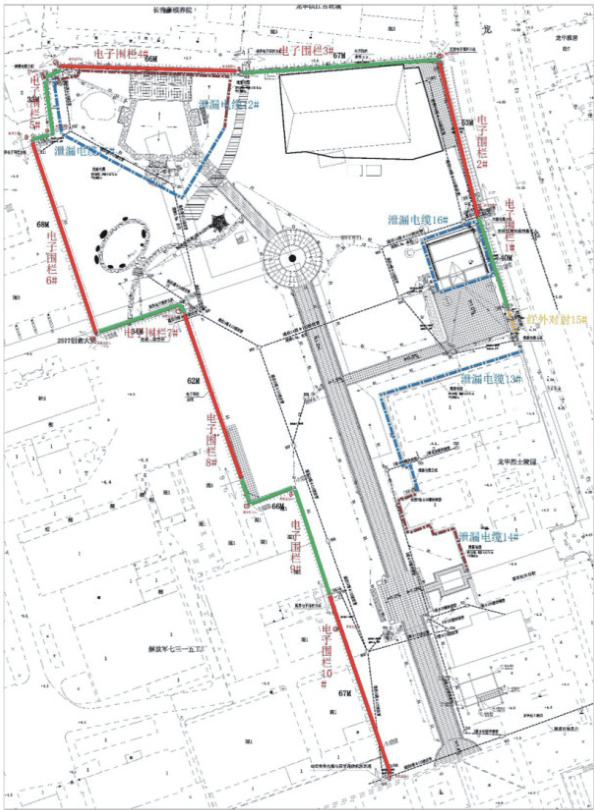

本系统采用分层式架构设计,整体结构分为感知层、网络传输层、数据处理与分析层以及应用层四个层级,各层之间通过标准化接口进行数据交互,确保系统的模块化、可扩展性和高效运行。感知层是系统的基础层,主要由部署在围栏周边的各种传感器组成,包括振动传感器、红外传感器、电磁感应传感器、视频摄像头和环境监测传感器等。这些传感器负责实时采集围栏状态、人员活动、异动行为等关键数据,并将原始数据上传至数据处理单元。该层具备高灵敏度和抗干扰能力,以确保对入侵行为的准确识别。网络传输层负责将感知层采集的数据通过无线通信技术传输至中央服务器。支持多节点组网与自适应路由选择,具有良好的覆盖能力和稳定性,能够在复杂环境中实现低延迟、高可靠性的数据传输。

系统还集成加密通信机制,保障数据传输过程的安全性。数据处理与分析层部署于本地服务器,主要功能是数据清洗、特征提取、异常检测和智能分析。系统对采集到的数据进行初步处理后上传至云端进行深度学习建模与模式识别。通过利用机器学习算法能够自动识别不同类型的入侵行为,实现对围栏破损、人员攀爬、徘徊等异常事件的精准判断。应用层面向用户,提供可视化监控界面与管理平台。系统集成了地理信息系统(GIS)和遥感技术,通过地图形式展示围栏区域的实时状态及报警信息。管理人员可通过 PC 端或移动端访问系统,接收报警通知、查看视频回放、调取历史数据并进行远程控制操作。此外,系统还具备自动化响应机制,可在检测到入侵行为时联动声光报警、启动摄像头追踪、发送短信 / 邮件通知等相关处置措施。整体架构设计充分考虑了系统的实时性、安全性和智能化需求,实现了从数据采集、传输、分析到应用的全链条闭环管理,为智能建筑围栏安全管理提供了稳定可靠的解决方案。

图1系统总体架构图

3系统关键技术

3.1 系统数据采集模块

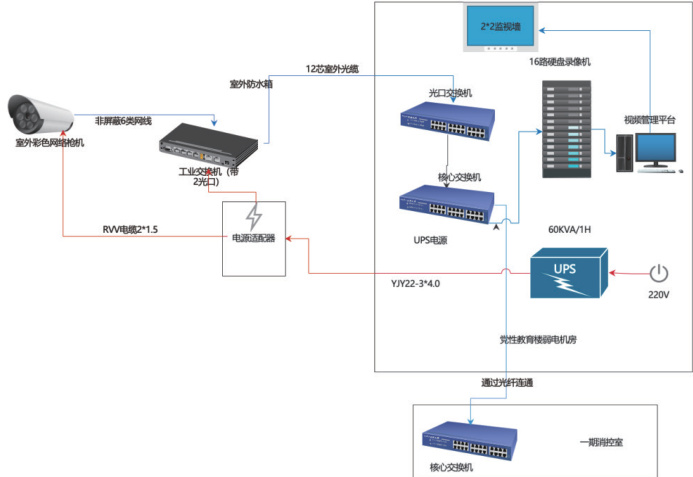

通过在监控区域周边关键位置部署的高清摄像头,能够实时捕捉区域及其周边的动态画面,并将其转换为数字视频信号进行传输,摄像头监控作为围栏周边安全监测的关键环节。一方面,摄像头对围栏周围状况进行持续监测,包括异常环境或者人物的类型、大小、移动轨迹等信息,如发现异常行为或不明物体时,系统能够迅速识别并记录其位置和动态变化,为后续的预警工作提供精准的数据支持;另一方面,对监控区域周边人员的活动进行监控,捕捉人员靠近围栏的行为轨迹、停留时间等关键数据,一旦发现人员有危险行为,系统能够及时发出警告信号并记录相关画面,便于后续的事故追溯和安全管理优化。此外,摄像头还能采集监控区域周边环境的光照强度、天气状况等数据,结合其他传感器的数据,综合分析安全风险等级,为监控区域的智能化安全管理提供全面、及时且可靠的视觉数据基础,实现对监控区域安全的全方位、全天候、高效能的监控与管理。具体的系统图像数据数据采集架构图如图3 所示。

图2系统图像数据数据采集架构图

3.2传感器采集模块设计

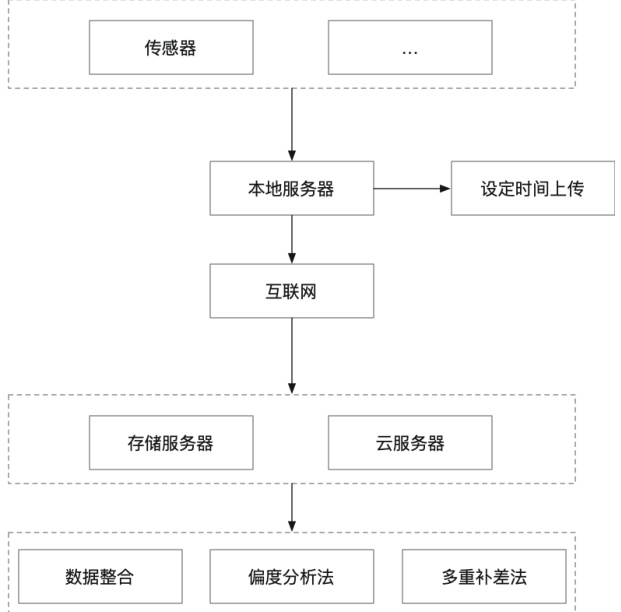

围栏入侵监控管理系统的传感器数据处理流程是一个涉及数据收集、上传、存储、整合和分析的复杂过程。具体的数据仓库与元数据管理图如图 3 所示。传感器是数据处理流程的起点,它们被部署在入侵监控管理系统中,用于实时监测各种环境参数。传感器将监测到的物理量转换成电信号,这些信号随后被转换为数字数据,以便进行进一步的处理。收集到的原始数据首先被发送到本地服务器。在这里,数据会经过初步的处理,比如去除噪声、异常值检测和初步的数据清洗。本地服务器还负责将数据按照预定的时间间隔进行打包,以便上传到更高级的存储和分析系统。

经过本地服务器处理的数据通过互联网上传到云服务器,确保数据能够安全地传输到远程服务器。云服务器接收到数据后,将其转发到存储服务器。存储服务器负责长期保存数据,为后续的分析和回溯提供数据支持。服务器通常具有高容量和高可靠性,确保数据不会因为硬件故障或其他问题而丢失。在数据存储的同时,云服务器还会对数据进行整合。另外系统还涉及将来自不同传感器和不同时间点的数据进行汇总和同步,以便进行统一的分析。整合后的数据会被用于进行深入的数据分析。在这个过程中,可能会使用多种统计和机器学习算法,如偏度分析法和多重补差法等,来识别数据中的模式、趋势和异常。这些分析结果可以帮助管理人员理解入侵监控管理系统的检测安全状况,并为决策提供科学依据。

图4传感器数据处理过程示意图

3.3上位机软件流程

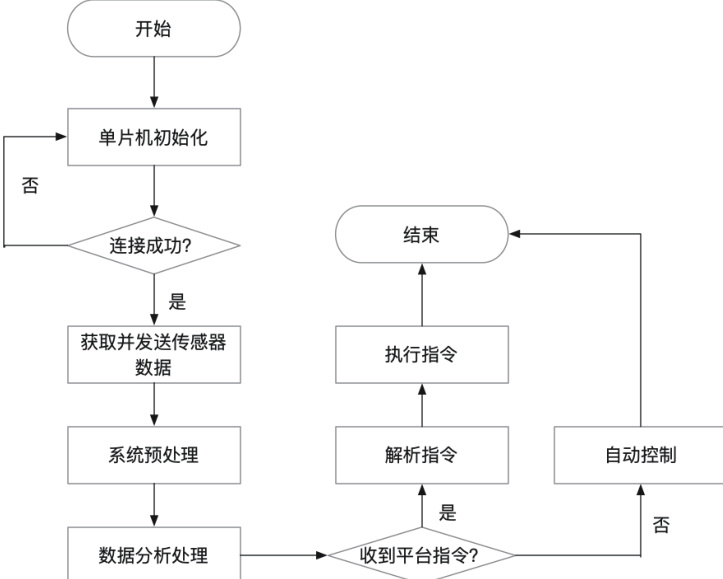

围栏入侵监控管理系统的传感器上位机软件执行流程是一个连续的循环过程,它从单片机初始化开始,通过连接传感器、获取和发送数据、预处理、解析指令、自动控制、数据分析处理,直至接收到平台指令或完成操作。这个流程确保了围栏入侵监控管理系统的检测结果安全和可靠,通过实时监控和智能控制来保证安全。具体的传感器程序执行流程图如图5 所示。

图 5传感器程序执行流程图

围栏入侵监控管理系统的传感器上位机软件执行流程旨在确保传感器数据的有效收集、处理和响应。系统首先进行单片机的初始化。单片机是控制传感器和处理数据的核心部件,它的初始化确保了后续操作的正确进行。初始化后,系统会检查是否成功连接到传感器或其他必要的硬件设备。如果连接成功,系统将进入下一个阶段。在连接成功后,系统开始获取传感器数据。这包括从传感器读取实时监测值,并将这些数据发送到上位机或其他处理单元。获取的数据首先会经过系统预处理,这一步骤可能包括滤波、去噪、数据格式化等操作,以确保数据的质量和可用性。预处理后的数据将被用来解析系统指令,这些指令可能来自用户输入或自动控制系统的预设规则。在自动控制执行后,系统会进行数据分析处理,以便发现潜在的问题和趋势。在数据分析处理后,系统会检查是否收到了来自管理平台的指令。这些指令可能是手动设置的,也可能是自动触发的。如果收到了新的指令,系统将根据指令内容进行相应的调整和操作。系统功能实现图如图6 所示。

图6系统功能实现图

4小结

本文围绕一种基于物联网的围栏入侵监控管理系统展开研究,从系统整体架构设计到关键技术模块进行了深入分析与实现。通过构建感知层、网络传输层、数据处理与分析层以及应用层组成的四层系统架构,实现了对建筑围栏区域的全天候、全方位安全监测。系统通过部署多种传感器和高清摄像头,实时采集围栏状态、人员活动及环境变化等关键信息,并借助无线通信技术将数据高效稳定地传输至中央服务器进行处理与分析。在数据处理与分析层中,结合边缘计算与云计算的优势,利用机器学习算法对采集数据进行智能识别,有效提升了对围栏破损、人员攀爬、徘徊等异常事件的判断准确率。应用层则通过集成地理信息系统(GIS)和遥感技术,为管理人员提供直观的可视化监控平台,并结合智能报警机制与自动化响应策略,显著提高了应急处理效率和安全管理能力。整体来看,该系统实现了从数据采集、传输、分析到用户交互的闭环管理流程,具备良好的实时性、安全性与智能化水平,为智能建筑围栏安全管理提供了一种切实可行的技术方案和实践路径。

参考文献:

[1] 徐东方 , 徐洪珍 , 邓德军 . 基于 CNN-BLSTM-XGB 的入侵检测 [J]. 计算机工程与设计 ,2024,45(3):676-683.

[2] 刘圣龙 . 入侵者与入侵检测 [J]. 信息网络安全 ,2012(z1):109-112.

[3] 张慧敏 , 何军 , 黄厚宽 . 入侵检测系统 [J]. 计算机应用研究 ,2001,18(9):38-41.

[4] 李 家 春 , 李 之 棠 . 入 侵 检 测 系 统 [J]. 计 算 机 应 用 研究 ,2001,18(12):5-9.

[5] 郑灿伟 , 李世明 , 王禹贺 , 等 . 面向 ICS 的 CGAN-DEEPFOREST 入侵检测 [J]. 小型微型计算机系统 ,2023,44(4):868-874.

[6] 赵建 , 姜伟 . 融合改进 TCN 与 DRSN 的 IoT 入侵检测模型 [J]. 小型微型计算机系统 ,2025,46(2):474-481.

[7] 李方晓, 侯会文, 石乐义. 工控入侵检测系统安全增强方案[J]. 计算机工程与设计 ,2025,46(1):124-130.

[8] 胡育鸣 , 王华忠 . 基于 GraphSAGE-MGAT 的工控系统入侵检测方法 [J].华东理工大学学报(自然科学版),2025,51(2):270-276.

[9] 蒋子昂 , 朱志亮 , 翁德华 , 等 . 基于 BOA-DF-LightGBM 的入侵检测方法 [J]. 计算机测量与控制 ,2024,32(12):88-95.

[10] 王莘 . MESH 网的入侵检测 [J]. 价值工程 ,2011,30(1):177-178.

[11] 金志刚 , 陈旭阳 , 武晓栋 , 等 . 增量式入侵检测研究综述 [J]. 信息网络安全 ,2024(12):1819-1830.

作者简介:钱澜(1979—),男,市,汉族,电气工程师,本科,吉鼎网络科技有限公司,研究方向:物联网、智能控制、智能传感等

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)