基于深度学习的网络入侵检测系统研究与实现

田吉凤

山东英才学院

引言

随着网络应用广泛渗透与攻防对抗日趋复杂,传统规则库与特征匹配机制在面对多样化攻击时表现出明显局限性。攻击手法呈现技术融合趋势,攻击链路复杂度与隐蔽性持续提升,给网络安全防护带来严峻挑战。当前入侵检测系统面临检出率与误报率平衡困难、对未知攻击识别能力有限等问题。深度学习凭借自动特征提取与复杂模式识别能力,为打破传统检测技术瓶颈提供了新思路。卷积神经网络与循环神经网络在图像识别与序列分析领域的成功,促使研究者探索其在网络安全领域的应用潜力,期望构建更具适应性的检测防御体系。

1.入侵检测系统

1.1 基于数据来源的入侵检测系统

入侵检测系统依据数据来源可划分为主机型、网络型及混合型三种技术范式。主机型检测机制着眼于系统内部日志与审计记录的深度解析,精准识别潜在安全隐患;此类架构专注单机环境监控,无需外部数据支持,响应速度卓越。网络型检测框架则聚焦于流量数据的采集与分析,甄别网络环境中的异常行为特征;该结构能有效守护同一网段内多台设备,资源消耗少且配置灵活,但对新兴攻击手法的敏感度相对有限。混合型检测方案融合前两种技术路径,实现对网络流量与主机活动的协同监测,在捕获未知威胁方面表现突出,为构建全方位安全防御体系提供了坚实技术基础。

1.2 基于检测技术的入侵检测系统

特征检测系统依据已知攻击模式建立规则库,当网络流量符合特定攻击特征时触发告警,优势在于低误报率与精确识别已知威胁,但面对零日漏洞与变种攻击时检测能力受限。异常检测则建立正常行为基准模型,监测偏离正常模式的行为,擅长发现未知威胁与隐蔽攻击,但受制于正常基准界定难度与较高误报率。现代入侵检测系统逐步融合两种技术,加入机器学习算法提升检测精度,决策树识别流量特征、聚类算法分离正常与异常行为、支持向量机优化分类边界。实际应用环境中,检测系统需平衡准确率与实时性,考量误报率与误判成本,在网络边界防御与内部安全态势感知中扮演关键角色。

2.基于深度学习的网络入侵检测系统

2.1 卷积神经网络

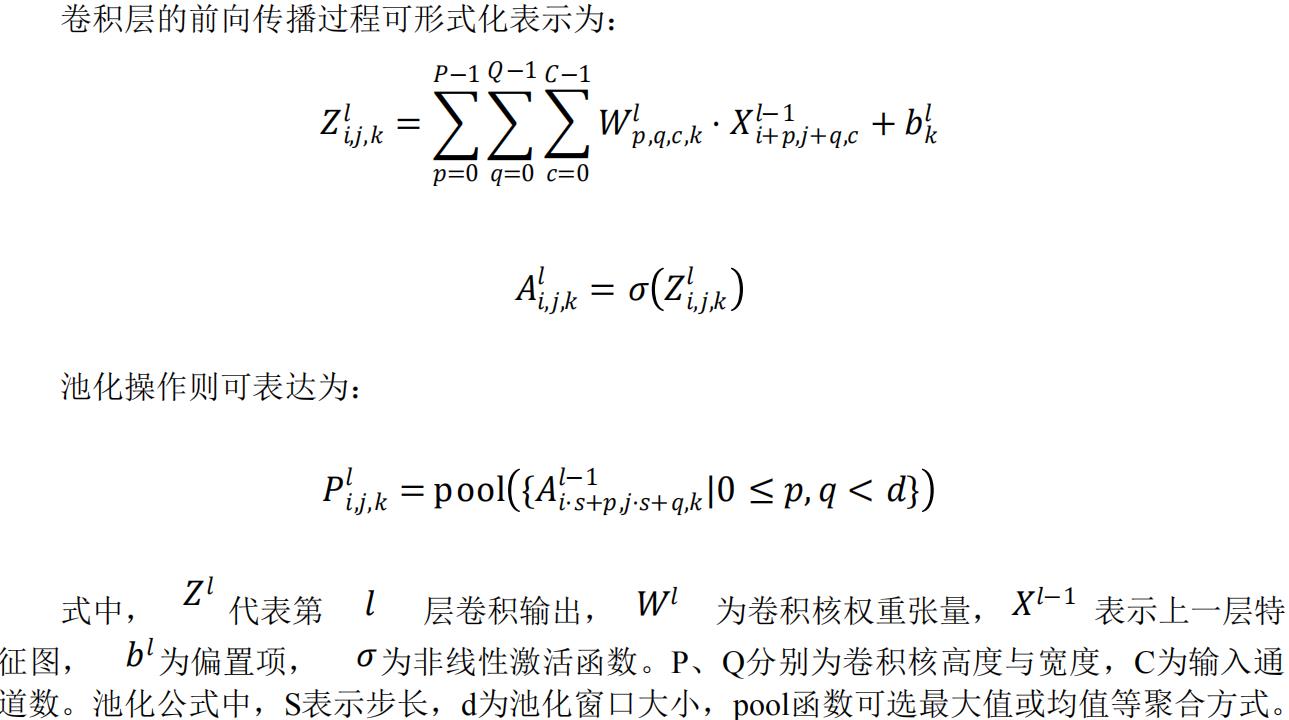

卷积神经网络作为特征自动提取框架,在网络安全领域展现出独特优势。该结构依靠局部连接与权重共享机制,能够有效识别网络流量中蕴含的空间相关性与局部模式特征,为异常流量检测提供了新思路。卷积操作利用可学习的滤波器组,对输入数据进行特征映射,实现对攻击特征的精准捕获。

卷积网络在入侵检测中表现卓越,多层次特征提取机制有效识别网络流量中的复杂攻击模式。感受野随网络深度扩大,使模型获取长距离依赖关系,克服传统方法对精心构造攻击的检测局限。层级化表征学习与非线性映射的结合,赋予系统捕获高维特征空间中攻击行为的能力,显著提升了检测准确率与鲁棒性。

2.2 循环神经网络与长短期记忆网络

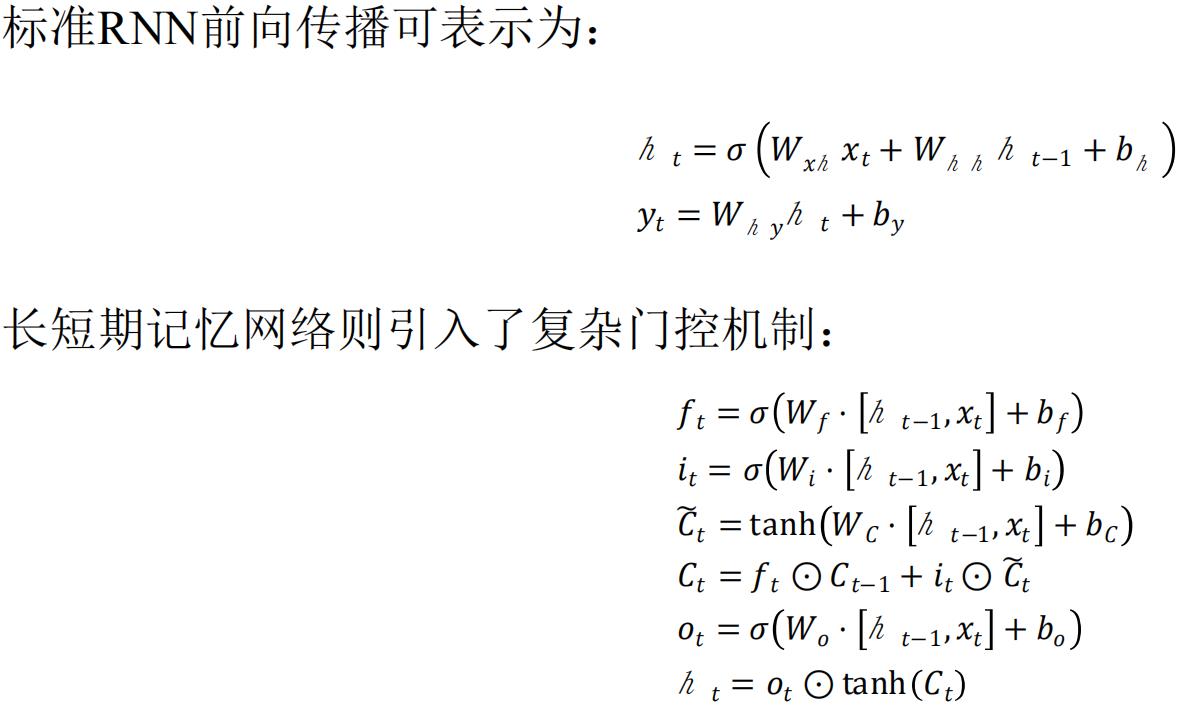

循环神经网络在网络入侵检测领域展现出独特价值,其核心优势在于处理网络流量序列数据的能力。传统RNN结构引入时序反馈机制,能够捕获数据流中的时间依赖关系,对于分析连续性网络行为模式具有天然适应性。然而标准RNN面临梯度消失问题,限制了对长序列攻击行为的建模能力。

式中,ht表示隐藏状态, xt 为输入向量,W和b分别为权重矩阵和偏置项。LSTM中,ft、it、ot分别为遗忘门、输入门和输出门,ct为细胞状态, ⨀ 表示元素级乘法。各门控单元调节信息流,使网络能够保留长期依赖关系。

LSTM架构在网络入侵检测中表现突出,记忆单元设计克服了梯度消失问题,使模型能够识别跨度较大的攻击序列模式。门控机制赋予网络选择性记忆能力,有效区分正常流量与攻击行为中的微妙差异,提升检测精度。此结构对多阶段渐进式攻击尤为敏感,为构建鲁棒防御体系提供了有力支持。

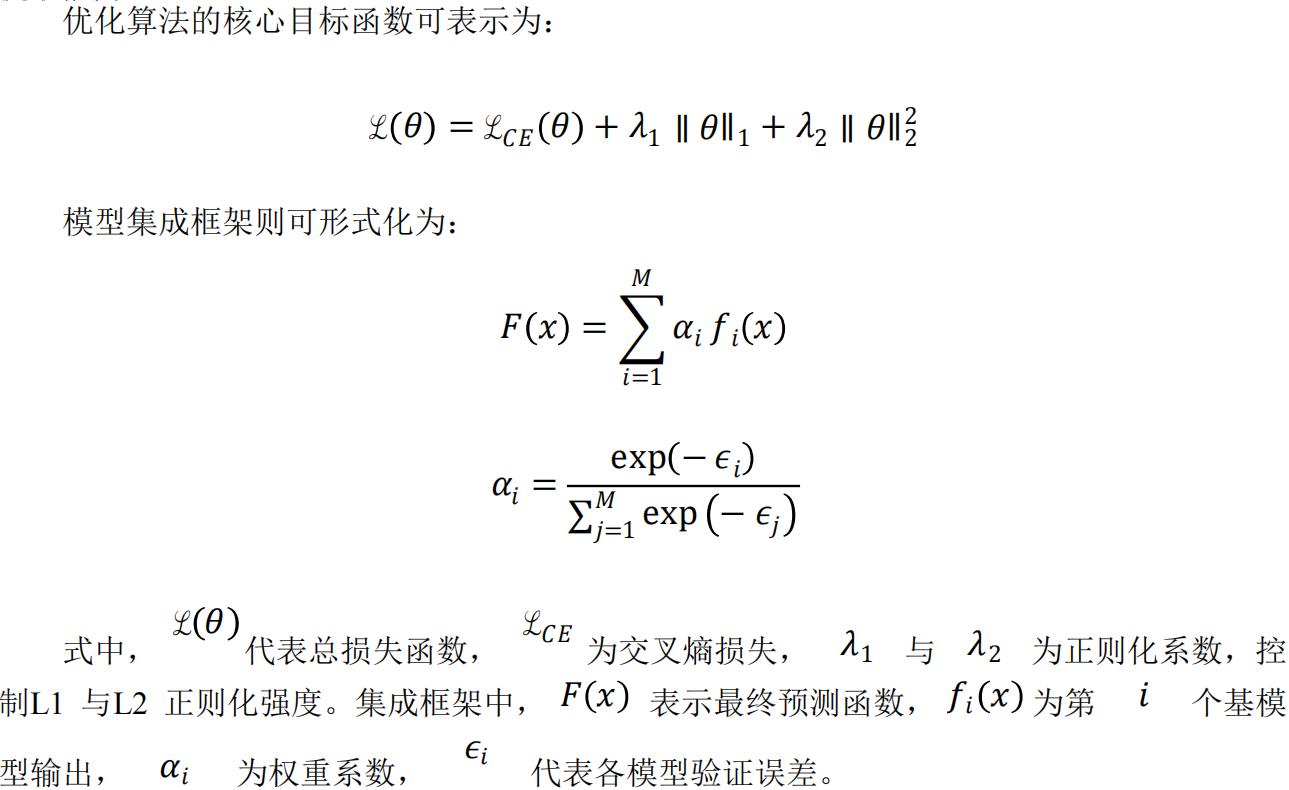

2.3 深度学习模型优化与集成框架

深度学习模型在网络入侵检测领域的应用需要精心设计的优化策略与集成机制。参数优化是模型性能提升的关键路径,适应性学习率调整方法如Adam优化器能有效应对梯度稀疏性问题,加速模型收敛。结构优化方面,残差连接与注意力机制显著增强了模型对关键特征的提取能力。

模型集成在入侵检测系统中尤为重要,Bagging与Boosting策略有效降低单一模型的过拟合风险。差异化训练方法产生互补性强的基模型,提升系统对未知攻击的泛化能力。Dropout与批归一化等技术进一步稳定训练过程,加强模型对数据分布变化的适应性。这些优化与集成机制共同构建了一个鲁棒、高效的深度学习入侵检测框架,显著提升了复杂网络环境下的安全防护能力。

3.数据集及评价指标

3.1 数据集

本研究选用UNSW-NB15 数据集作为实验基础,该数据集由澳大利亚网络安全研究中心于 2015 年发布,包含约 250 万条网络流量记录。数据采集环境融合IXIA完美风暴工具与TCPdump技术,模拟真实企业网络架构,记录正常活动与九类攻击行为:后门植入、拒绝服务、探测扫描、命令执行、蠕虫传播、模糊测试、分析攻击、shellcode注入与通用攻击。每条记录包含49 个特征属性,涵盖流量基础特征、内容特征、时间特征与连接特征,全面刻画网络行为特征空间。相比经典KDD99 数据集,UNSW-NB15 展现出更接近现代网络环境的流量分布与攻击技术,减轻数据冗余问题,优化类别平衡性。数据预处理阶段对原始特征进行归一化处理与标准化变换,消除量纲影响;采用信息增益算法筛选特征子集,剔除低区分度属性,保留25 个核心特征构建训练集与测试集,确保模型获得最具判别力的特征表达。

3.2 评价指标

本研究采用多维度评价体系评估深度学习入侵检测模型性能。准确率(Accuracy)衡量整体判断正确性,但在类别不平衡数据集下可能产生误导;精确率(Precision)反映模型识别攻击行为时的纯度,计算真阳性样本占所有阳性预测的比例;召回率(Recall)评估模型捕获全部攻击实例的能力,表示检出真阳性占全部实际阳性的比例;F1 分数融合精确率与召回率,提供均衡评估视角。研究引入混淆矩阵分析各类攻击识别能力,计算特异度(Specificity)评估误报水平。ROC曲线描绘不同阈值下真阳性率与假阳性率关系,AUC值量化模型区分能力,优秀模型AUC值接近 1。针对网络安全场景特点,引入检测时延(Detection Latency)评估实时响应能力,记录从攻击发生至成功检测的时间跨度;同时测量吞吐量(Throughput)验证高流量环境下系统稳定性。Matthews相关系数(MCC)在类别严重失衡情境下提供更可靠评估,取值范围[-1,1],正值表示分类优于随机预测。模型评估过程采用五折交叉验证确保结果稳健性,消除数据划分偶然性影响。

3.3 训练结果

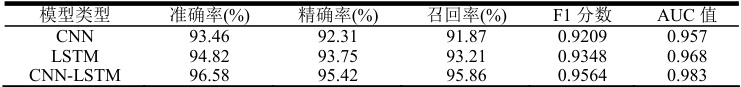

基于UNSW-NB15 数据集的训练实验在GPU加速环境下进行,采用 64 批量大小与 0.001初始学习率,训练周期设为 100 轮。CNN模型采用三层卷积结构,核大小为(3,3,5),特征图数量依次为(32,64,128),辅以最大池化层与批归一化层。LSTM网络配置128 隐藏单元,dropout率 0.5,双向结构增强序列特征捕获能力。CNN-LSTM混合模型将卷积提取的空间特征输入LSTM捕获时序依赖。训练过程显示CNN模型在20 轮后损失函数趋于稳定,收敛速度最快;LSTM模型需 35 轮达到相似收敛水平,但验证集性能更为稳健;混合模型训练时间最长,但在识别复杂攻击类型时表现突出。Adam优化器配合余弦退火学习率调度,有效抑制后期训练震荡。最终测试结果显示CNN-LSTM混合模型总体性能最优,尤其在低频攻击类别识别方面优势明显。各模型训练后体积小于50MB,满足实际部署需求,具体如表1 所示。

表1 不同深度学习模型性能对比

4.结语

研究结果表明深度学习方法在网络入侵检测领域具有显著优势,CNN-LSTM混合架构融合空间特征提取与时序依赖建模,实现了对复杂攻击行为的精准识别。该模型在UNSW-NB15数据集上取得 96.58%的准确率与 0.9564 的F1 分数,验证了方法可行性。实验分析揭示混合模型在低频攻击检测方面的卓越表现,为解决传统检测系统面临的未知攻击识别困境提供了有效途径。未来研究可围绕模型轻量化、对抗样本防御与增量学习等方向深入探索,提升模型在实际网络环境中的适应性。深度学习入侵检测技术与传统安全系统的协同融合,将为构建更加智能、可靠的网络安全防御体系奠定基础。

参考文献

[1] 张洁.基于注意力机制算法的深度学习模型入侵检测系统[J].信息系统工程,2025,(07):138-141.

[2] 辛翠平.基于深度学习的网络入侵监测系统设计[J].网络安全和信息化,2025,(07):101-103.

[3] 周品希,沈岳,李伟.基于深度学习的物联网入侵检测系统综述[J].网络安全与数据治理,2025,44(06):1-10.

[4] 张涵,么新鹏,范颂,等.基于深度学习与区块链的物联网入侵检测[J].信息技术,2025,(05):122-129

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)