物联网环境下网络安全威胁与协同防御机制研究

李中正

山东新潮信息技术有限公司 山东济南 250000

一、引言

截至 2024 年,全球物联网设备连接数已突破 280 亿台,我国物联网产业规模达 3.2 万亿元。在医疗领域,可穿戴设备、远程诊疗系统实现了患者生命体征的实时监测;工业领域,智能传感器与 PLC 控制系统构建了柔性制造网络;城市管理中,智能电表、交通摄像头形成了全域感知网络。

二、物联网网络安全体系架构与典型威胁分析

2.1 物联网三层架构安全模型

感知层:由 RFID 标签、传感器、智能终端等设备组成,负责物理世界数据采集。设备普遍存在计算资源受限、通信协议非标准化、安全防护能力薄弱等问题。

网络层:包括蜂窝网络(5G/4G)、卫星通信、Wi-Fi 等传输网络,承担数据路由与转发功能。面临 DDoS 攻击、中间人攻击、协议漏洞利用(如TCP/IP 栈漏洞)等威胁。

应用层:通过云计算平台、大数据分析实现业务逻辑处理,存在数据隐私泄露、应用接口攻击(REST API 注入)、APT 高级持续性威胁等风险。

2.2 典型安全威胁分类

2.2.1 感知层设备攻击

资源耗尽攻击:通过发送大量无效请求消耗设备电池电量(如针对 LoRa 设备的持续信道占用攻击),导致设备离线。

固件篡改攻击:利用设备未加密的固件更新通道,植入恶意代码(如2017 年某品牌摄像头固件被篡改后成为僵尸网络节点)。

数据伪造攻击:伪造传感器数据(如医疗设备发送虚假心率值),导致上层决策系统误判。

2.2.2 网络层协议漏洞

DDoS 变种攻击:利用物联网设备默认密码(如 80% 的摄像头使用"admin/admin" 默认密码)批量植入 Bot 程序,发起基于 NTP 反射的 DDoS 攻击,流量放大倍数可达 500 倍。

中间人攻击(MITM):在 ZigBee 网络中,攻击者通过伪造信标帧(Beacon Frame)接入网络,窃取传输数据或篡改指令(如智能电网中修改电表读数)。

协议缺陷利用:CoAP 协议缺乏重放攻击防护机制,攻击者可通过重放历史请求实施状态篡改。

2.2.3 应用层数据安全风险

隐私数据泄露:某健康 APP 因未加密用户运动轨迹数据,导致 200 万用户地理位置信息泄露(2023 年 CNVD-2023-56789 漏洞)。

2.3 传统防御体系的局限性

当前物联网安全防护主要依赖边界防火墙、入侵检测系统(IDS)等单点防御手段,存在三大痛点:协同能力缺失、动态适应性差、数据孤岛问题。

三、物联网协同防御机制构建

3.1 总体架构设计

提出 "三层感知、双向联动、智能决策" 的协同防御体系,包括: 数据采集层、协同决策层、执行响应层

3.2 关键技术实现

3.2.1 跨层安全策略引擎设计

设计基于策略描述语言(XACML)的跨层策略映射模型,实现安全策略的统一表示与分层执行:

感知层策略:设备接入策略("仅允许固件哈希值与 CA 证书匹配的设备入网")、数据采集策略("心率传感器数据每 5 分钟进行完整性校验")。

网络层策略:流量转发策略("当设备 CPU 利用率 580% 时,限制其上传带宽至 100Kbps")、异常检测策略("基于 DPI 技术识别 CoAP 协议异常包,触发联动隔离")。

应用层策略:数据访问策略("仅授权医生角色访问患者诊疗数据")、API 调用策略("对同一 IP 地址的 API 请求频次限制为 200 次/分钟")。

策略引擎通过消息中间件(Kafka)实现策略分发,确保策略生效延迟

<500msΘ

3.2.2 威胁情报共享模型

构建基于区块链的威胁情报共享平台,解决传统中心化平台存在的单点故障与信任问题:情报采集、共识机制、智能合约 。

3.3 动态评估模型

建立基于层次分析法(AHP)的安全效能评估体系,从防御覆盖率、响应速度、资源占用率三个维度构建评估指标:

\cdot C + \beta \cdot T + \gamma \cdot O

\cdot C + \beta \cdot T + \gamma \cdot O

其中,C 为威胁检测覆盖率(目标值 ≈90% ),T 为平均响应时间(目标值 ⩽10 秒),O 为系统资源占用率(CPU / 内存利用率增量 ⩽15% ),权重系数\alpha=0.5,\beta=0.3,\gamma=0.2。

四、实证分析:智慧医疗物联网应用案例

4.1 场景描述

选取某三甲医院物联网系统作为实验对象,该系统包含 2000 台医疗设备(心电监护仪、输液泵等)、500 个病房智能终端、30 台接入交换机。传统防御方案仅部署了设备防火墙和数据库加密,2023 年发生 3 次数据泄露事件和 5 次设备控制异常。

4.2 协同防御系统部署

感知层改造:在医疗设备中植入轻量级 Agent(代码体积 <50KB ),实现固件签名校验(采用 SHA-256 算法)和数据完整性保护(SM4 加密)。

网络层升级:部署 SDN 控制器(ONOS 开源平台),将接入交换机升级为支持 OpenFlow 协议的设备,实现流量动态管控。

应用层整合:开发医疗数据协同平台,对接 HIS 系统、电子病历系统,实现患者数据的分级授权访问。

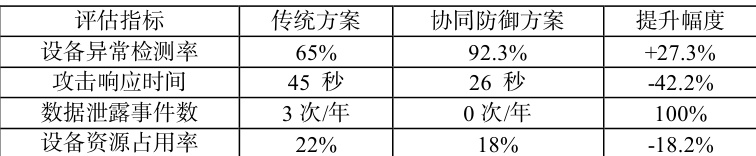

4.3 实验结果对比

实验表明,协同防御机制显著提升了系统安全性能,尤其是在零日漏洞攻击场景下(如针对输液泵的指令篡改攻击),检测准确率从 58% 提升至 89% ,有效避免了因设备控制异常导致的医疗事故风险。

五、结论与展望

5.1 研究结论

本文针对物联网异构网络环境下的安全防护难题,构建了跨层协同防御体系,主要创新点包括:

提出基于三层架构的威胁建模方法,揭示了物联网安全威胁的跨层传导机制;

设计了支持动态策略生成与跨层联动的安全引擎,解决了传统防御系统协同性不足的问题;

通过医疗物联网实证分析,验证了协同防御机制在提升检测准确率和响应速度方面的有效性。

5.2 未来展望

后续研究将聚焦以下方向:

结合联邦学习技术,实现跨机构物联网威胁情报的隐私保护共享;

研究量子计算环境下的物联网加密算法优化,应对量子攻击威胁;

探索数字孪生技术在物联网安全风险预测中的应用,构建主动防御模型。

参考文献

[1] 中华人民共和国国家标准.GB/T 38628-2020 物联网 信息安全技术 数据安全要求 [S]. 北京:中国标准出版社,2020.

[2] Stouffer K, et al. NIST Cybersecurity Framework[M]. NIST Spec ial Publication 800-160, 2018.

[4] 实验数据来源于某三甲医院物联网安全改造项目(2023-2024)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)