基于SaaS 的零信任技术分析

巩书铨 王民亮

浙江东安检测技术有限公司

引言:

零信任技术是一种网络安全架构机制,主要是以“永不信任、持续验证”为核心原则,对任何用户、任何设备与任何服务进行严格的身份验证与动态授权,相较于传统的边界防护信任机制,其安全防护系数要更高,适用于复杂的网络环境,可将各类安全风险的发生概率控制在最小范围内,因此将零信任技术应用到 SaaS 中具备科学性与可行性,但从 SaaS 安全建设工作目前的开展情况来看,零信任技术的应用还存在专业性不足的问题,导致 SaaS 账号丢失风险的发生概率较高。由此可知,全面分析并研究零信任技术在 SaaS 中的应用方法意义重大。

1 SaaS 面临的安全威胁分析

SaaS(Software as a Service)是一种以互联网为依托的软件服务应用模式,其工作原理为:在云端服务器部署软件,通过订阅的方式,将服务提供给用户。

SaaS 的核心架构是“多租户服务”,即一套软件系统可服务于多个不同的用户,其只需支付订阅费后,根据个人需求获取相应的服务,在这一过程中,用户无需再支付软件购置与维护成本,大幅度降低了用户使用软件系统的总体费用,这种成本低廉、高效部署与灵活拓展的技术机制,在多个行业企业内得以广泛应用。但在实际应用的过程中,有用户反映 SaaS 的安全防护系数还有待提升,极易出现账号丢失的问题,而造成此类问题的根本原因在于两个维度,如下所述:

其一,身份认证环节薄弱:SaaS 是典型的云计算服务模型,主要是在互联网平台的支撑下,利用 Web 浏览器进行访问,不同于传统的 IT 基础设施,这种平台架构的复杂程度要更高,受云计算平台远程运维模式的影响,其现行的身份认证机制潜在的风险隐患较多,一旦受到恶意攻击,就可能会影响到企业内部隐私数据的安全性,造成数据篡改、丢失等不良现象,因此如何提高身份认证机制的可靠性,是SaaS 现代化发展进程中亟需解决的问题[1]。

其二,流量交换不可控:SaaS 的工作环境特殊,始终运行于虚拟化环境内,在实际运行期间,单台物理设备内独立性较强的虚拟机可能会进行多层流量交换,这种交换方式的隐蔽性较强,不需要通过外层交换机,也能够顺利完成交换,因此安全管理人员无法实现对整个交换过程的全面追溯,导致流量交换的可控性不足,安全风险的发生概率较高。

2 基于SaaS 的零信任技术应用要点

针对 SaaS 当前面临的安全威胁,本研究提出以零信任技术为依托的解决措施,具体表现在以下三个维度:

2.1 建立身份认证机制

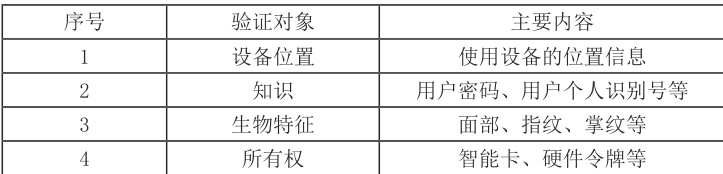

在构建面向 SaaS 的身份认证机制时,要以零信任技术的“永不信任、持续验证”原则为导向,进行多因素身份验证,弥补传统“信任但验证”这一身份认证机制存在的弊端。具体而言,多因素身份认证指的是对任何用户、任何设备进行全方位的验证,其中包括知识、所有权、生物特征以及地理位置等因素的验证,如表1 所示。

表 1 SaaS 多因素身份验证机制主要验证内容

通过对表 1 的观察和分析可知,这种不信任任何用户、设备的多因素、全方位身份认证机制,能够从根本上避免不具备权限的用户访问数据资源,防止账号泄露、数据丢失等风险的发生。

科学构建、应用多因素身份认证机制后,还要在零信任技术的支撑下,引进应用 IAM 系统(Identity and Access Management),这种集用户身份认证与访问授权管理为一体的安全防护系统,具备多种实用性较强的功能,主要体现在统一身份认证、决策权限管理以及审计风控等多个层面,以审计与风控为例,在 IAM 系统投入运行的过程中,会对用户行为进行实时追踪与密切记录,如用户操作日志、用户登录日志等,在动态化追踪期间,一旦发现用户存在异常行为,将进行行为阻断或者对其身份进行二次认证,能够降低安全风险发生的可能性,进一步提高 SaaS 的安全防护能力。因此在 SaaS 的优化升级中还要加强对 IAM 系统的灵活运用,将其与零信任技术紧密结合到一起,实现对用户行为的实时监控、风险隐患的精准识别 [2]。

2.2 应用访问控制技术

传统静态访问控制技术已经无法适应愈发复杂的网络环境,加之网络边界逐渐消失,这种访问技术的实用性大幅度下降,亟需一种动态访问控制技术,实现对 SaaS 越权访问风险的精准识别与有效控制。对此,可利用零信任技术构建动态访问控制机制,这种访问控制机制打破了传统单一模型的工作体系,而是将多种访问控制模型集成到一起,如自主访问控制模型、角色访问控制模型以及强制访问控制模型等,可满足SaaS 各种工作场景对访问控制的现实需求。

以角色访问控制为例,在该模型运行期间,会提前设定各种角色,再赋予各个角色相应的权限,最后将角色分配给用户,完成授权,即用户是间接获得SaaS 的访问权限,其本身不具备自行授权的能力,当用户的角色发生变更时,该模型会对其权限进行自动的调整,能够从根本上避免越权访问风险的发生,确保企业的数据安全,促进SaaS 的长期稳定运行。

2.3 设置软件定义边界

软件定义边界是一种以零信任技术为支撑的网络安全模型,主要是构建动态边界后,对恶意攻击面进行控制,使其达到最小,最终实现理想的动态访问控制目标。

在实际应用此种网络安全模型时,应将重点放在身份验证、设备检查、控制器授权以及动态边界形成等多个维度,以动态边界形成为例,其指的是在加密隧道的作用下,将真实存在的网络拓扑直接隐藏,在这种技术条件下,用户在未获得授权的情况下,无法访问 SaaS 的内部资源,并且控制器会根据用户权限的变化,对边界范围进行灵活的调整,确保访问控制具有高度的可靠性与灵活性,助力于SaaS 可持续高质量运行,为用户提供更加优质的服务 [3]。

结论:

综上所述,业务上云是现代企业未来发展的必然趋势和主要目标,但受访问者身份多元化、接入终端复杂化的影响,业务上云对静态授权的依赖程度较高,导致数据丢失、滥用风险的发生概率也随之升高。这就需要将 SaaS 与零信任技术有机结合到一起,强化 SaaS 身份认证机制与访问控制能力,确保每一名用户仅能够访问到所需资源,无权访问其他资源,实现对数据安全的有效防护,为企业各项业务活动的高质量、高效率开展,奠定坚实的基础。

参考文献:

[1] 赵幽 , 余莎莎 , 肖辉 , 等 . 零信任与虚拟化技术驱动的数据安全访问体系实践与优化 [J]. 中国卫生信息管理杂志 ,2025,22(03):403-408.

[2] 周吉 , 房冬丽 , 丁文超 , 等 . 基于零信任的网络信任体系安全性评估技术 [J]. 网络安全技术与应用 ,2025,(06):18-22.

[3] 刘云峰, 翟大海, 段张珏. 零信任网络理念、架构及关键技术综述[J].现代传输 ,2024,(05):61-70.

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)